La seguridad es, sin duda, crucial para las operaciones de una empresa. Sin embargo, si bien la protección interna es muy importante, las brechas en la seguridad de SaaS pueden arruinar un negocio. Ofrecer una plataforma SaaS a los clientes sin proteger suficientemente sus datos es simplemente inaceptable para una empresa. Por eso, hoy queremos hablar sobre los estándares de seguridad de SaaS para 2025 y cómo cumplirlos.

¿Qué es la seguridad de SaaS?

Es el acto de asegurar las aplicaciones SaaS a través de una combinación de prácticas activas y pasivas. Esto puede incluir una configuración de autenticación de múltiples capas, monitoreo continuo o métodos de aislamiento de datos. Lo que importa es el resultado final: mantener los datos de cada cliente seguros e independientes de los demás, con una mínima posibilidad de que los atacantes accedan a ellos o tomen el control.

Entonces, en resumen, la seguridad de SaaS es todo lo que haces como empresa para mantener segura la información y las operaciones sensibles. Aprendamos cómo asegurar las aplicaciones SaaS, comenzando por los problemas que puedes enfrentar.

Desafíos comunes de seguridad en plataformas SaaS

Aunque cada empresa es única, los expertos están de acuerdo en que las plataformas SaaS tienden a tener los mismos riesgos generales. La mayoría de estos ponen en peligro específicamente los datos del usuario, pero es obvio que el trabajo del proveedor es proteger a sus clientes. Aquí te presentamos los problemas de seguridad de SaaS a los que te enfrentas.

Vulnerabilidades en entornos multi-inquilino

Alojar una plataforma multi-inquilino crea la necesidad de mantener sus datos seguros frente a amenazas externas y aislados entre sí. Ejecutar una sola base de datos para todos no sigue exactamente las mejores prácticas de seguridad de SaaS y crea el riesgo de contaminación de datos o violaciones de privacidad.

Acceso no autorizado

Ya sea por phishing, empleados deshonestos o filtraciones por parte de los clientes, el acceso no autorizado a la plataforma SaaS es uno de los vectores de ataque más prominentes en la seguridad de SaaS. Educar a los clientes sobre la seguridad de inicio de sesión y prevenir la entrada no autorizada a su base de datos es vital.

Integración SaaS

Si bien la integración de otras aplicaciones a través de conexiones API es importante, debe hacerse de acuerdo con las mejores prácticas de SaaS. Un atacante podría usar una API defectuosa para obtener acceso a la plataforma SaaS, por lo que es importante centrarse en parchear esas brechas.

Dependencia del proveedor

Un cliente que usa una plataforma SaaS pone su seguridad en manos del proveedor. Eso requiere confianza. Cualquier brecha de seguridad de SaaS podría arruinar esa confianza, por lo que es vital mantenerse al día con las mejores prácticas en todo momento. Además, también es importante mostrar exactamente qué medidas existen para proteger los datos del cliente.

| Desafío | Vector de ataque |

|---|---|

| Entornos multi-inquilino | Aislamiento de datos incorrecto |

| Acceso no autorizado | Phishing, falta de métodos de autenticación |

| Integraciones | APIs defectuosas e integración incorrecta |

| Dependencia del proveedor | Seguridad deficiente del proveedor |

Caso de estudio: Brecha de seguridad SaaS en la vida real

Para comprender mejor los requisitos de seguridad de SaaS y por qué los problemas de seguridad se tratan con tanta seriedad, veamos un caso real de una brecha de SaaS. Verás los efectos potenciales de prácticas de seguridad defectuosas.

Antecedentes del incidente

Como muestran los informes de expertos, los empleados comparten datos con frecuencia y las empresas a menudo dejan recursos sin usar y sin monitorear. Ambos son relevantes para nuestro ejemplo de seguridad de SaaS, la brecha en Sitel, un servicio afiliado a Okta.

De inmediato, probablemente puedas darte cuenta de que los atacantes aquí actuaron inteligentemente: en lugar de ir directamente a Okta, atacaron a sus socios con un perfil más bajo y menos seguridad. Esto les permitió obtener acceso.

Impacto de la brecha y esfuerzos de recuperación

Primero, los atacantes tuvieron suerte de que Sitel no almacenara las credenciales correctamente, ya que la información de inicio de sesión se dejó en texto plano. Esta es una grave violación de las mejores prácticas de SaaS y permitió a los atacantes un acceso profundo a la empresa. Establecieron cuentas falsas de Microsoft 365 y se concedieron privilegios de administrador.

A partir de ahí, fue solo cuestión de establecer formas de espiar continuamente a la empresa, lo que los atacantes hicieron con facilidad. Cambiaron las reglas de reenvío de correo electrónico para permitir un mayor espionaje. En general, el ataque duró solo 25 minutos y terminó con éxito. Okta tuvo que realizar un gran control de daños y contactar a cualquier persona que pudiera haber sido afectada.

Lecciones aprendidas y cómo prevenir brechas similares

Si te preocupa la seguridad de SaaS, olvídate del texto plano cuando se trata de almacenamiento de datos. Sitel y Okta habrían evitado este problema por completo si los datos no hubieran estado tan fácilmente disponibles para los atacantes.

Mejores prácticas de seguridad de SaaS para 2025

Ahora que hemos hablado de amenazas y brechas, analicemos cómo reforzar tu propia seguridad para el próximo año.

Implementación de autenticación multifactor (MFA)

Tener varias verificaciones para confirmar la identidad de un usuario reduce la probabilidad de que un intento de phishing exitoso resulte en una brecha. Esto puede incluir capas como una contraseña, códigos de seguridad de un solo uso o confirmación de identidad a través de un servicio adicional. Aunque, por supuesto, es importante asegurarse de que el servicio en sí tenga una seguridad de primer nivel.

Adopción de un modelo de seguridad de confianza cero

No asumas que un dispositivo o usuario es de confianza, y establece verificaciones de cumplimiento en cada interacción. El hecho de que un usuario tenga acceso a una parte de un sistema no debería significar que automáticamente pueda acceder a cualquier otra cosa.

Uso de corredores de seguridad de acceso a la nube (CASB)

Este software es una especie de herramienta múltiple que proporciona cifrado, verificaciones de credenciales e incluso prevención de malware. Sin embargo, ten en cuenta que suelen ser de terceros, y verifica a cualquier proveedor de CASB.

Utilización de inteligencia de amenazas para una defensa proactiva

Analiza tu sistema y comprende cuáles son los vectores de ataque probables, lo que te permitirá construir defensas activamente contra esas posibles brechas. Monitorea continuamente la información sobre ataques para estar al tanto de posibles amenazas.

IA y aprendizaje automático para la detección avanzada de amenazas

Un modelo de IA bien entrenado puede encargarse del monitoreo y alertarte sobre ataques, al mismo tiempo que sondea tu sistema en busca de brechas en los controles de seguridad de SaaS. De esta manera, tienes actualizaciones continuas para tu seguridad.

Monitoreo continuo y auditorías de seguridad

Incluso sin IA, vigilar tu sistema y evaluar posibles amenazas y brechas de seguridad es absolutamente primordial. Las auditorías externas ocasionales también pueden ayudar a detectar problemas que tus controles internos han pasado por alto.

Protección de datos SaaS con cifrado y gestión de claves

Como demostramos con el caso de Sitel, la falta de cifrado de datos es un grave error. Puede provocar grandes brechas. De manera similar, dejar las claves de descifrado fácilmente accesibles es prácticamente lo mismo que almacenar datos en texto plano, así que protéjalas detrás de capas de autenticación.

Fortalecimiento del cumplimiento y la gobernanza

Una parte crucial de la seguridad de SaaS es establecer reglas de gobernanza específicas para aplicaciones y procesos separados. Dependiendo de cómo funcione tu plataforma con datos sensibles, puede requerir algunas reglas de cumplimiento específicas.

Estrategias avanzadas para asegurar plataformas SaaS

Es comprensible que algunas empresas no se conformen con las prácticas generales y quieran hacer más. Aquí hay algunas formas adicionales de garantizar la seguridad de tu SaaS.

Gestión de la postura de seguridad en la nube (CSPM)

CSPM examina constantemente tu entorno SaaS y destaca los riesgos, detectando cualquier amenaza y interrupción del flujo de trabajo. También ayuda a detectar configuraciones incorrectas de seguridad de SaaS, que pueden ser una amenaza invisible para el ecosistema.

Aprovechamiento de la IA para el análisis de comportamiento

Además de ser utilizada para el monitoreo proactivo, la IA también cubre otro caso de uso entre las mejores prácticas de seguridad de SaaS. Puede recopilar datos sobre cómo las personas interactúan con tu plataforma SaaS y evaluar cuáles de sus acciones (o inacciones) podrían representar un riesgo para el sistema. Esto puede ser valioso para educar a los empleados y prevenir el phishing o el acceso no autorizado.

Soluciones avanzadas de gestión de acceso de identidad (IAM)

Cada empleado o usuario tiene su propia identidad única con limitaciones de acceso específicas. Para garantizar la seguridad de SaaS, es importante establecer esas identidades en capas, donde un usuario puede tener privilegios importantes en un sector de la aplicación, pero limitados en otro. Esto garantiza que habrá mínimas interrupciones en el flujo de trabajo mientras los usuarios aún pueden acceder a todos los datos relevantes.

Implementación de integraciones SaaS seguras

Como hemos señalado en la sección de desafíos, las integraciones deficientes pueden amenazar la seguridad de SaaS. Por lo tanto, lo obvio es asegurarse de que estén configuradas correctamente, por ejemplo, validando las entradas. Esto ayuda a confirmar que los intentos de inicio de sesión están autorizados y que las solicitudes de acceso provienen de una fuente real.

Descubrimiento y monitoreo de aplicaciones para riesgos ocultos

La última de nuestra lista de mejores prácticas de seguridad de SaaS es la acción de monitorear tu tráfico para detectar intentos de conexión de aplicaciones y evaluar su fiabilidad. El seguimiento de esto te permite descubrir riesgos de los que no habrías sido consciente de otra manera. De hecho, el monitoreo constante con evaluación de riesgos regular es una de las mejores cosas que se pueden hacer para una plataforma SaaS.

| Práctica | Tipo de amenaza aislada |

|---|---|

| Monitoreo constante | Ataques externos |

| Integraciones seguras | Conexiones API de baja seguridad |

| Gestión de acceso e identidad | Acceso no autorizado, phishing, filtraciones de credenciales |

| Uso de IA | Comportamiento que aumenta el riesgo, acceso externo no detectado |

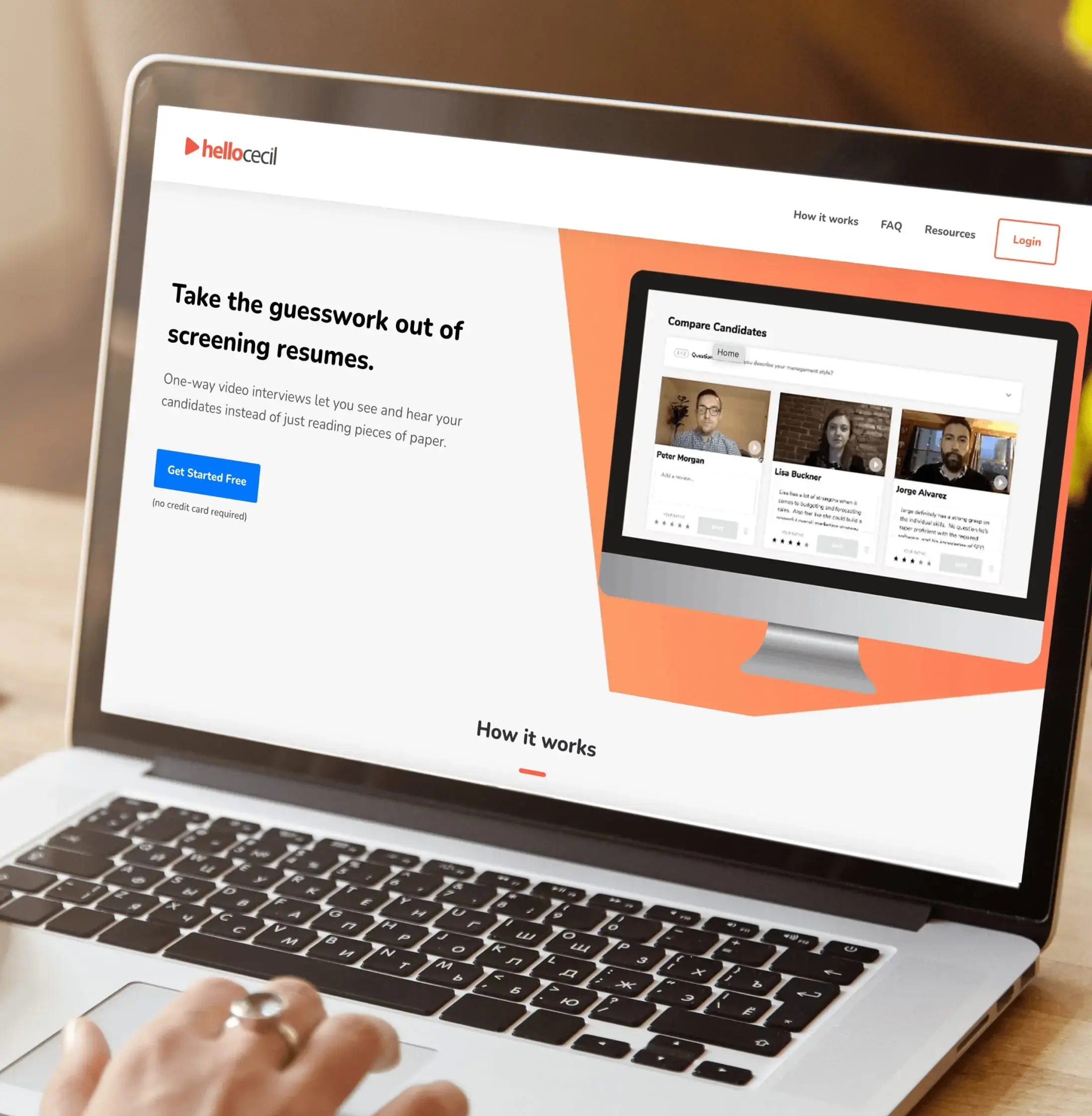

Protegiendo tu SaaS de ciberamenazas con Jetbase

Como puedes ver, existen muchas amenazas para la seguridad de SaaS, pero también muchas maneras de mejorarla para tu empresa. Si quieres asegurarte de que tus datos estén a salvo para 2025 y el futuro previsible, busca la ayuda de un equipo profesional como JetBase.

Nuestra amplia experiencia con plataformas SaaS, incluidos productos de ciberseguridad, nos posiciona para crear soluciones personalizadas y seguras, y mejorar sistemas existentes. El equipo enfatiza la seguridad y la calidad en cada proyecto que abordamos, y el tuyo puede ser el siguiente. Si estás listo para adoptar las mejores prácticas de seguridad de SaaS, envíanos un mensaje.