Sikkerhet er utvilsomt avgjørende for en bedrifts drift. Men selv om intern beskyttelse er svært viktig, kan hull i SaaS-sikkerheten ødelegge en bedrift. Å tilby en SaaS-plattform til kunder uten tilstrekkelig å beskytte dataene deres er rett og slett ikke akseptabelt for en bedrift. Derfor ønsker vi i dag å snakke om SaaS-sikkerhetsstandarder for 2025 og hvordan man kan oppfylle dem.

Hva er SaaS-sikkerhet?

Det er handlingen å sikre SaaS-applikasjoner gjennom en kombinasjon av aktive og passive metoder. Dette kan inkludere en flerdelt autentiseringsoppsett, kontinuerlig overvåking eller dataseparasjonsmetoder. Det som betyr noe er sluttresultatet – å holde hver kundes data sikre og uavhengige av andre, med minimal sjanse for at angripere får tilgang til eller kontroll over dem.

Kort sagt er SaaS-sikkerhet alt du gjør som bedrift for å holde sensitiv informasjon og operasjoner trygge. La oss lære hvordan du sikrer SaaS-applikasjoner, med utgangspunkt i problemene du kan møte.

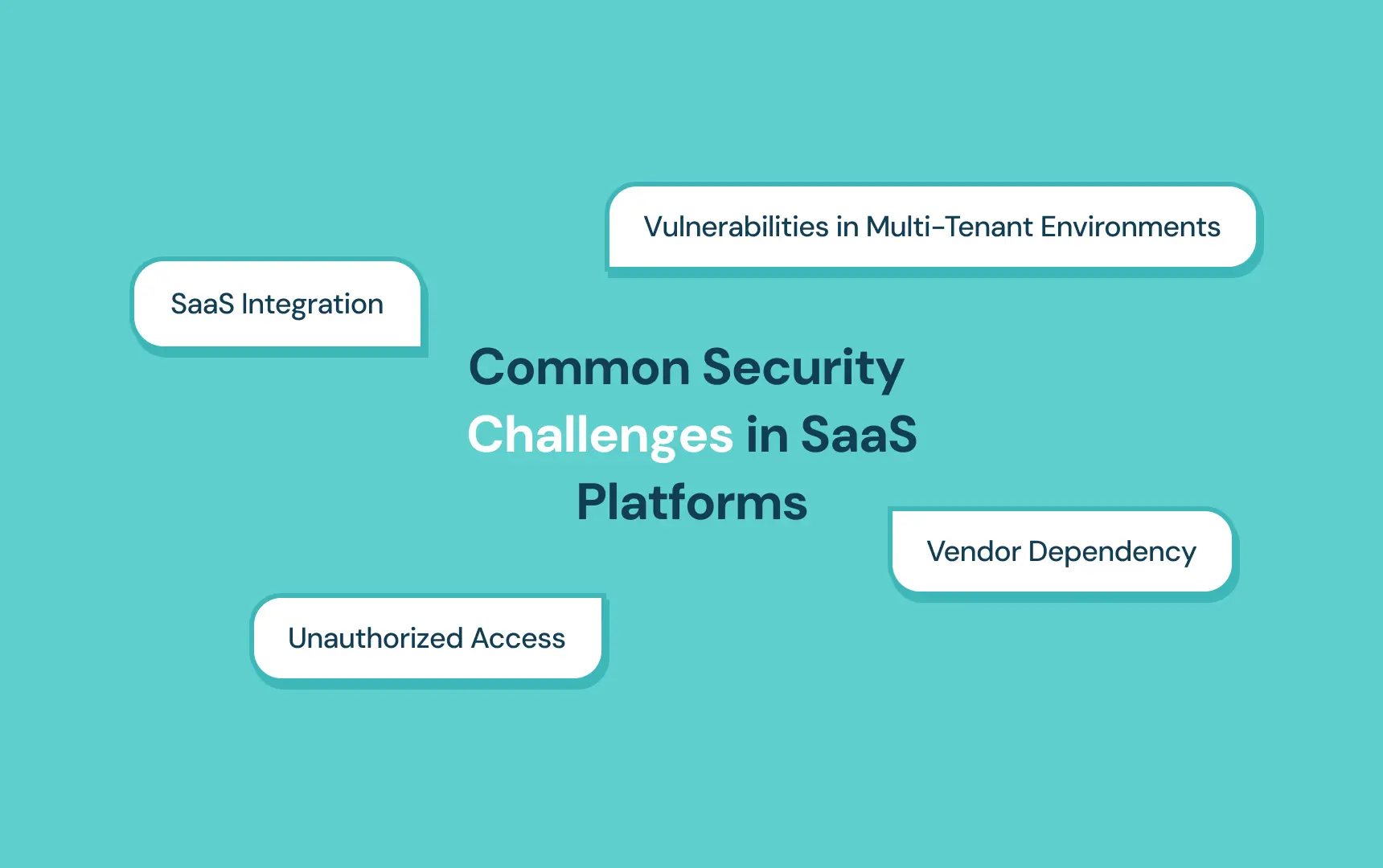

Vanlige sikkerhetsutfordringer i SaaS-plattformer

Selv om hver bedrift er unik, er eksperter enige om at SaaS-plattformer ofte har de samme generelle risikoene. De fleste av disse utsetter spesifikt brukerdata for fare, men det er åpenbart leverandørens jobb å beskytte sine kunder. Her er hva du står overfor med SaaS-sikkerhetsproblemer.

Sårbarheter i flerbrukermiljøer (Multi-Tenant Environments)

Å være vert for en flerbrukerplattform skaper behovet for å holde dataene både sikre fra eksterne trusler og isolert fra hverandre. Å kjøre bare én database for alle følger ikke akkurat beste praksis for SaaS-sikkerhet og skaper risiko for datakontaminering eller personvernbrudd.

Uautorisert tilgang

Enten det er gjennom phishing, uærlige ansatte eller lekkasjer fra kundenes side, er uautorisert tilgang til SaaS-plattformen en av de mest fremtredende angrepsvektorene innen SaaS-sikkerhet. Det er avgjørende å utdanne kunder om påloggingssikkerhet og forhindre uautorisert tilgang til deres database.

SaaS-integrasjon

Selv om det er viktig å integrere andre applikasjoner via API-tilkoblinger, bør det gjøres i tråd med beste praksis for SaaS. En angriper kan bruke et feilaktig API for å få tilgang til SaaS-plattformen, så det er viktig å fokusere på å tette disse hullene.

Leverandøravhengighet

En kunde som bruker en SaaS-plattform legger sin sikkerhet i hendene på leverandøren. Dette krever tillit. Ethvert brudd på SaaS-sikkerheten kan ødelegge den tilliten, så det er avgjørende å følge beste praksis til enhver tid. Dessuten er det også viktig å vise nøyaktig hvilke tiltak som er på plass for å beskytte kundedata.

| Utfordring | Angrepsvektor |

|---|---|

| Flerbrukermiljøer | Ufullstendig dataseparasjon |

| Uautorisert tilgang | Phishing, mangel på autentiseringsmetoder |

| Integrasjoner | Feilaktige API-er og feilaktig integrasjon |

| Leverandøravhengighet | Dårlig leverandørsikkerhet |

Casestudie: Faktisk SaaS-sikkerhetsbrudd

For bedre å forstå kravene til SaaS-sikkerhet og hvorfor sikkerhetsproblemer behandles med slik alvor, la oss se på et faktisk tilfelle av et SaaS-brudd. Du vil se de potensielle effektene av mangelfull sikkerhetspraksis.

Bakgrunn for hendelsen

Som ekspert-rapporter viser, deler ansatte ofte data, og selskaper lar ofte ressurser være ubrukt og uovervåket. Begge disse er relevante for vårt SaaS-sikkerhetseksempel, bruddet hos Sitel, en tjeneste tilknyttet Okta.

Du kan umiddelbart se at angriperne her handlet smart – i stedet for å gå etter Okta selv, rettet de seg mot partnerne deres med lavere profil og mindre sikkerhet. Dette ga dem tilgang.

Bruddets innvirkning og gjenopprettingsarbeid

For det første hadde angriperne flaks med at Sitel ikke lagret legitimasjon riktig, da påloggingsinformasjonen ble lagret i klartekst. Dette er et alvorlig brudd på beste praksis for SaaS og ga angriperne dyp tilgang til selskapet. De opprettet falske Microsoft 365-kontoer og ga seg selv administratorrettigheter.

Derfra handlet det bare om å etablere måter å kontinuerlig spionere på selskapet, noe angriperne gjorde med letthet. De endret regler for videresending av e-post for å muliggjøre ytterligere spionering. Totalt varte angrepet bare 25 minutter og endte vellykket. Okta måtte deretter utføre omfattende skadekontroll og kontakte alle som kunne ha blitt berørt.

Lærdom og hvordan man kan forhindre lignende brudd

Hvis du bryr deg om SaaS-sikkerhet, glem klartekst når det gjelder datalagring. Sitel og Okta ville ha unngått dette problemet helt hvis dataene ikke hadde vært så lett tilgjengelige for angripere.

Beste praksis for SaaS-sikkerhet i 2025

Nå som vi har snakket om trusler og brudd, la oss diskutere hvordan du kan styrke din egen sikkerhet for det kommende året.

Implementering av multifaktorautentisering (MFA)

Å ha flere kontroller for å verifisere en brukers identitet gjør det mindre sannsynlig at et vellykket phishing-forsøk vil resultere i et brudd. Dette kan inkludere lag som passord, engangskoder eller identitetsbekreftelse via en ekstra tjeneste. Selvfølgelig er det viktig å sørge for at tjenesten i seg selv har førsteklasses sikkerhet.

Innføring av en Zero Trust-sikkerhetsmodell

Ikke anta at en enhet eller bruker er klarert, og etabler samsvarssjekker ved hver interaksjon. Bare fordi en bruker har tilgang til en del av et system, bør det ikke automatisk bety at de har tilgang til alt annet.

Bruk av Cloud Access Security Brokers (CASB)

Denne programvaren er litt av et multiverktøy, som gir kryptering, legitimasjonskontroller og til og med forebygging av skadelig programvare. Vær imidlertid oppmerksom på at disse vanligvis er tredjeparts, og gransk alle leverandører du kjøper CASB fra.

Utnytte trusselintelligens for proaktivt forsvar

Analyser systemet ditt og forstå hva de sannsynlige angrepsvektorene er, noe som vil tillate deg å aktivt bygge opp forsvar mot potensielle brudd. Overvåk kontinuerlig informasjon om angrep for å holde deg bevisst på mulige trusler.

AI og maskinlæring for avansert trusseldeteksjon

En godt trent AI-modell kan håndtere overvåking og varsle deg om angrep, samtidig som den undersøker systemet ditt for hull i SaaS-sikkerhetskontroller. På denne måten får du kontinuerlige oppdateringer for sikkerheten din.

Kontinuerlig overvåking og sikkerhetsrevisjoner

Selv uten AI er det absolutt avgjørende å holde øye med systemet ditt og vurdere mulige trusler og sikkerhetshull. Periodiske eksterne revisjoner kan også bidra til å oppdage problemer som dine interne kontroller har oversett.

Beskytte SaaS-data med kryptering og nøkkeladministrasjon

Som vi demonstrerte med Sitel-saken, er mangel på datakryptering en alvorlig feil. Det kan føre til store brudd. På samme måte er det å la dekrypteringsnøkler være lett tilgjengelige nesten det samme som å lagre data i klartekst, så beskytt dem bak autentiseringslag.

Styrke etterlevelse og styring

En avgjørende del av tilnærmingen til SaaS-sikkerhet er å sette spesifikke styringsregler for separate applikasjoner og prosesser. Avhengig av hvordan plattformen din behandler sensitive data, kan det kreve spesifikke samsvarsregler.

Avanserte strategier for sikring av SaaS-plattformer

Forståelig nok nøyer noen selskaper seg ikke bare med de generelle praksisene og ønsker å gjøre mer. Her er noen ekstra måter å sikre din SaaS-sikkerhet på.

Cloud Security Posture Management (CSPM)

CSPM overvåker kontinuerlig SaaS-miljøet ditt og fremhever risikoer, og oppdager eventuelle trusler og arbeidsflytforstyrrelser. Det hjelper også med å oppdage feilkonfigurasjoner i SaaS-sikkerheten, som kan være en usynlig trussel mot økosystemet.

Bruke AI for atferdsanalyse

I tillegg til å bli brukt for proaktiv overvåking, dekker AI også et annet bruksområde blant beste praksis for SaaS-sikkerhet. Den kan samle inn data om hvordan folk interagerer med din SaaS-plattform og vurdere hvilke av deres handlinger (eller passivitet) som kan utgjøre en risiko for systemet. Dette kan være verdifullt for å utdanne ansatte og forhindre phishing eller uautorisert tilgang.

Avanserte løsninger for identitets- og tilgangsstyring (IAM)

Hver ansatt eller bruker har sin egen unike identitet med spesifikke tilgangsbegrensninger. For å sikre SaaS-sikkerhet er det viktig å lagdele disse identitetene, der en bruker kan ha store privilegier i én applikasjonssektor, men begrensede i en annen. Dette garanterer minimale arbeidsflytforstyrrelser samtidig som brukere fortsatt kan få tilgang til alle relevante data.

Implementere sikre SaaS-integrasjoner

Som vi har påpekt i utfordringsseksjonen, kan dårlige integrasjoner true SaaS-sikkerheten. Det åpenbare er derfor å sørge for at de er satt opp riktig, for eksempel ved å validere inndata. Dette bidrar til å bekrefte at påloggingsforsøk er autoriserte og at tilgangsforespørsler kommer fra en ekte kilde.

App-oppdagelse og overvåking for skjulte risikoer

Sist på vår liste over beste praksis for SaaS-sikkerhet er handlingen å overvåke trafikken din for å oppdage forsøkte apptilkoblinger og vurdere deres pålitelighet. Sporing av dette lar deg avdekke risikoer du ellers ikke ville vært klar over. Faktisk er konsekvent overvåking med regelmessig risikovurdering en av de beste tingene man kan gjøre for sin SaaS-plattform.

| Praksis | Type trussel isolert |

|---|---|

| Konstant overvåking | Eksterne angrep |

| Sikre integrasjoner | API-tilkoblinger med lav sikkerhet |

| Tilgangs- og identitetsstyring | Uautorisert tilgang, phishing, lekkasjer av legitimasjon |

| AI-bruk | Risikoforsterkende atferd, uoppdaget ekstern tilgang |

Beskytt din SaaS mot cybertrusler med Jetbase

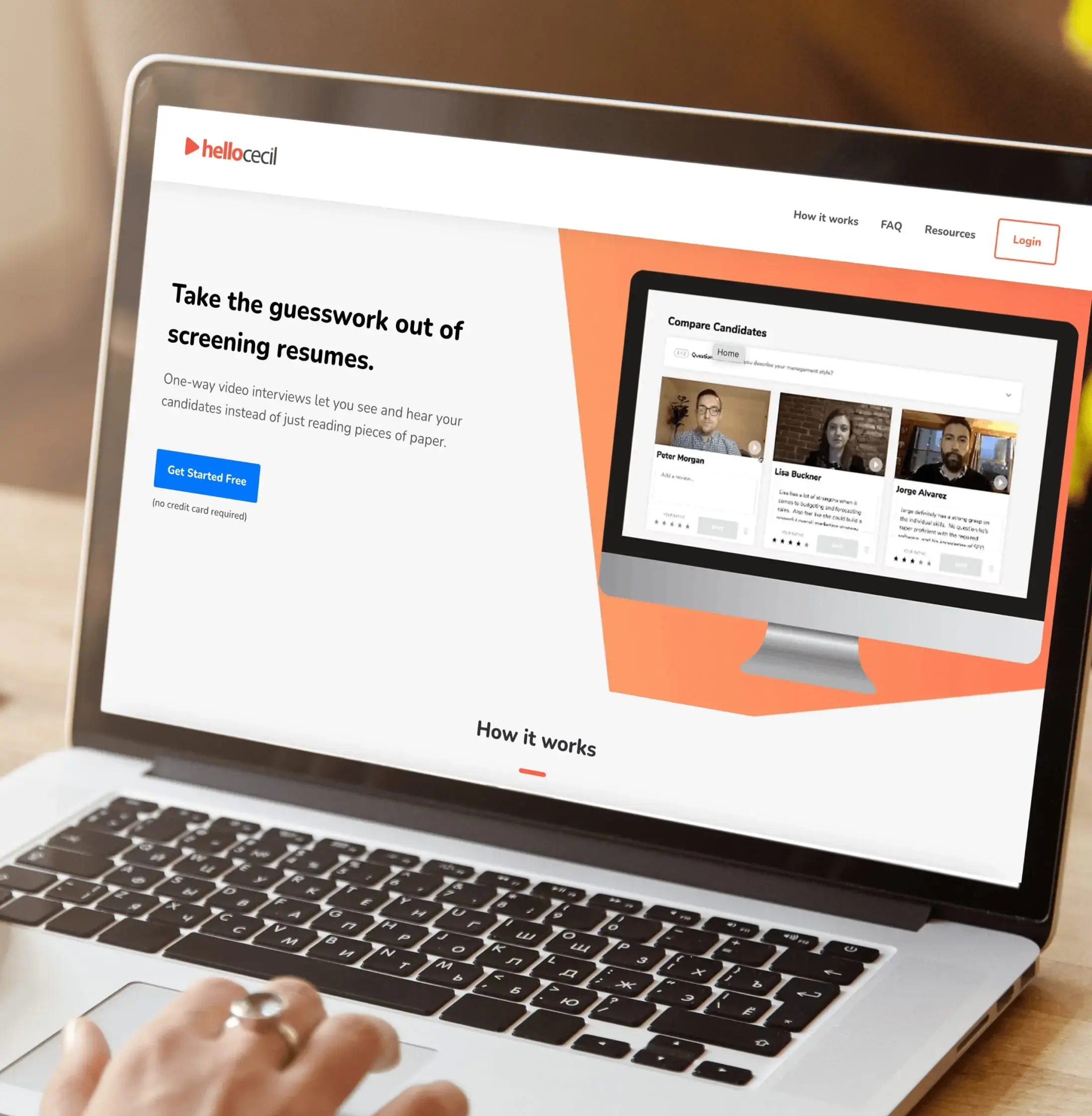

Som du ser, er det mange trusler mot SaaS-sikkerheten, men like mange måter å forbedre den på for bedriften din. Hvis du vil sørge for at dataene dine er trygge for 2025 og overskuelig fremtid, kan du rekruttere hjelp fra et profesjonelt team som JetBase.

Vår omfattende erfaring med SaaS-plattformer, inkludert cybersikkerhetsprodukter, setter oss i stand til å skape tilpassede, sikre løsninger og forbedre eksisterende systemer. Teamet legger vekt på sikkerhet og kvalitet for hvert prosjekt vi tar på oss, og ditt kan være det neste. Hvis du er klar til å omfavne beste praksis for SaaS-sikkerhet, send oss en melding.