La sécurité est sans aucun doute cruciale pour les opérations d'une entreprise. Cependant, bien que la protection interne soit très importante, les failles de sécurité des SaaS peuvent ruiner une entreprise. Proposer une plateforme SaaS aux clients sans protéger suffisamment leurs données n'est tout simplement pas acceptable pour une entreprise. C'est pourquoi nous voulons parler aujourd'hui des standards de sécurité des SaaS pour 2025 et comment s'y conformer.

Qu'est-ce que la sécurité SaaS ?

C'est l'acte de sécuriser les applications SaaS par une combinaison de pratiques actives et passives. Cela peut inclure une configuration d'authentification multi-couches, une surveillance continue ou des méthodes d'isolation des données. Ce qui compte, c'est le résultat final : maintenir les données de chaque client sécurisées et indépendantes les unes des autres, avec un risque minimal que des attaquants y accèdent ou en prennent le contrôle.

Ainsi, en bref, la sécurité SaaS est tout ce que vous faites en tant qu'entreprise pour protéger les informations et les opérations sensibles. Apprenons à sécuriser les applications SaaS, en commençant par les problèmes que vous pourriez rencontrer.

Défis courants en matière de sécurité sur les plateformes SaaS

Bien que chaque entreprise soit unique, les experts s'accordent à dire que les plateformes SaaS ont tendance à présenter les mêmes risques généraux. La plupart de ceux-ci mettent spécifiquement en danger les données des utilisateurs, mais il est évidemment du devoir du fournisseur de protéger ses clients. Voici ce à quoi vous êtes confronté avec les problèmes de sécurité des SaaS.

Vulnérabilités dans les environnements multi-locataires

Héberger une plateforme multi-locataires crée la nécessité de maintenir leurs données à la fois sécurisées contre les menaces externes et isolées les unes des autres. Exécuter une seule base de données pour tout le monde ne suit pas exactement les meilleures pratiques de sécurité SaaS et crée un risque de contamination des données ou de violations de la confidentialité.

Accès non autorisé

Que ce soit par hameçonnage, des employés malveillants ou des fuites de la part des clients, l'accès non autorisé à la plateforme SaaS est l'un des vecteurs d'attaque les plus proéminents en matière de sécurité SaaS. Éduquer les clients sur la sécurité des identifiants et empêcher l'accès non autorisé à leur base de données est vital.

Intégration SaaS

Bien que l'intégration d'autres applications via des connexions API soit importante, elle doit être effectuée conformément aux meilleures pratiques SaaS. Un attaquant pourrait utiliser une API défectueuse pour obtenir l'accès à la plateforme SaaS, il est donc important de se concentrer sur la correction de ces lacunes.

Dépendance vis-à-vis du fournisseur

Un client utilisant une plateforme SaaS met sa sécurité entre les mains du fournisseur. Cela exige de la confiance. Toute violation de la sécurité SaaS pourrait ruiner cette confiance, il est donc vital de suivre les meilleures pratiques à tout moment. De plus, il est également important de montrer exactement quelles mesures sont en place pour protéger les données des clients.

| Défi | Vecteur d'attaque |

|---|---|

| Environnements multi-locataires | Isolation incorrecte des données |

| Accès non autorisé | Hameçonnage, manque de méthodes d'authentification |

| Intégrations | API défectueuses et intégration incorrecte |

| Dépendance vis-à-vis du fournisseur | Mauvaise sécurité du fournisseur |

Étude de cas : Une violation de sécurité SaaS réelle

Pour mieux comprendre les exigences de sécurité des SaaS et pourquoi les problèmes de sécurité sont traités avec une telle gravité, examinons un cas réel de violation SaaS. Vous verrez les effets potentiels de pratiques de sécurité défectueuses.

Contexte de l'incident

Comme le montrent les rapports d'experts, les employés partagent fréquemment des données et les entreprises laissent souvent des ressources inutilisées et non surveillées. Ces deux points sont pertinents pour notre exemple de sécurité SaaS, la violation chez Sitel, un service affilié à Okta.

Immédiatement, vous pouvez probablement dire que les attaquants ont agi intelligemment – au lieu de viser Okta directement, ils ont ciblé leurs partenaires avec un profil plus bas et moins de sécurité. Cela leur a permis d'obtenir un accès.

Impact de la violation et efforts de récupération

Premièrement, les attaquants ont eu de la chance que Sitel ne stocke pas correctement les identifiants, car les informations de connexion étaient laissées en texte brut. Il s'agit d'une grave violation des meilleures pratiques SaaS, qui a permis aux attaquants un accès en profondeur à l'entreprise. Ils ont créé de faux comptes Microsoft 365 et se sont octroyé des privilèges d'administrateur.

À partir de là, il ne restait plus qu'à mettre en place des moyens d'espionner continuellement l'entreprise, ce que les attaquants ont fait avec facilité. Ils ont modifié les règles de transfert d'e-mails pour permettre une surveillance accrue. Dans l'ensemble, l'attaque n'a duré que 25 minutes et s'est terminée avec succès. Okta a ensuite dû effectuer une gestion des dommages importante et contacter toute personne qui aurait pu être affectée.

Leçons apprises et comment prévenir des violations similaires

Si la sécurité SaaS vous tient à cœur, oubliez le texte brut lorsqu'il s'agit de stockage de données. Sitel et Okta auraient entièrement évité ce problème si les données n'avaient pas été si facilement accessibles aux attaquants.

Meilleures pratiques de sécurité SaaS pour 2025

Maintenant que nous avons parlé des menaces et des violations, discutons de la façon de renforcer votre propre sécurité pour l'année à venir.

Mise en œuvre de l'authentification multi-facteurs (MFA)

Disposer de plusieurs contrôles pour vérifier l'identité d'un utilisateur réduit la probabilité qu'une tentative de phishing réussie entraîne une violation. Cela peut inclure des couches telles qu'un mot de passe, des codes de sécurité à usage unique ou une confirmation d'identité via un service supplémentaire. Bien sûr, il est important de s'assurer que le service lui-même dispose d'une sécurité de premier ordre.

Adopter un modèle de sécurité « Zero Trust »

Ne partez pas du principe qu'un appareil ou un utilisateur est fiable, et établissez des contrôles de conformité à chaque interaction. Ce n'est pas parce qu'un utilisateur a accès à une partie d'un système qu'il doit automatiquement pouvoir accéder à tout le reste.

Utilisation des courtiers de sécurité d'accès au cloud (CASB)

Ce logiciel est un peu un outil multifonctionnel, offrant le chiffrement, les vérifications d'identifiants et même la prévention des logiciels malveillants. Cependant, notez que ceux-ci sont généralement des tiers, et vérifiez tout fournisseur auprès duquel vous vous procurez un CASB.

Utiliser la Threat Intelligence pour une défense proactive

Analysez votre système et comprenez quels sont les vecteurs d'attaque probables, ce qui vous permettra de renforcer activement vos défenses contre ces potentielles violations. Surveillez continuellement les informations sur les attaques pour rester conscient des menaces possibles.

L'IA et l'apprentissage automatique pour la détection avancée des menaces

Un modèle d'IA bien entraîné peut gérer la surveillance et vous alerter des attaques tout en sondant votre système à la recherche de failles dans les contrôles de sécurité SaaS. De cette façon, vous disposez de mises à jour continues pour votre sécurité.

Surveillance continue et audits de sécurité

Même sans IA, surveiller votre système et évaluer les menaces possibles ainsi que les failles de sécurité est absolument primordial. Des audits externes occasionnels peuvent également aider à repérer les problèmes que vos contrôles internes auraient manqués.

Protéger les données SaaS avec le chiffrement et la gestion des clés

Comme nous l'avons démontré avec l'affaire Sitel, le manque de chiffrement des données est une grave erreur. Cela peut entraîner des violations majeures. De même, laisser les clés de déchiffrement facilement accessibles équivaut pratiquement à stocker les données en texte clair, il est donc essentiel de les protéger derrière des couches d'authentification.

Renforcer la conformité et la gouvernance

Une partie cruciale de l'approche de la sécurité SaaS consiste à établir des règles de gouvernance spécifiques pour des applications et des processus distincts. Selon la manière dont votre plateforme gère les données sensibles, elle peut nécessiter des règles de conformité spécifiques.

Stratégies avancées pour sécuriser les plateformes SaaS

Naturellement, certaines entreprises ne se contentent pas des pratiques générales et souhaitent faire plus. Voici quelques moyens supplémentaires d'assurer la sécurité de votre SaaS.

Gestion de la posture de sécurité du cloud (CSPM)

Le CSPM examine constamment votre environnement SaaS et met en évidence les risques, détectant toute menace et perturbation des flux de travail. Il aide également à détecter les erreurs de configuration de la sécurité SaaS, qui peuvent constituer une menace invisible pour l'écosystème.

Exploiter l'IA pour l'analyse comportementale

En plus d'être utilisée pour la surveillance proactive, l'IA couvre également un autre cas d'utilisation parmi les meilleures pratiques de sécurité SaaS. Elle peut collecter des données sur la manière dont les personnes interagissent avec votre plateforme SaaS et évaluer quelles de leurs actions (ou inactions) pourraient poser un risque pour le système. Cela peut être précieux pour éduquer les employés et prévenir le phishing ou les accès non autorisés.

Solutions avancées de gestion des identités et des accès (IAM)

Chaque employé ou utilisateur possède sa propre identité unique avec des limitations d'accès spécifiques. Afin d'assurer la sécurité SaaS, il est important de superposer ces identités, où un utilisateur peut avoir des privilèges majeurs dans un secteur d'application mais des privilèges limités dans un autre. Cela garantit un minimum d'interruptions de workflow tout en permettant aux utilisateurs d'accéder à toutes les données pertinentes.

Mettre en œuvre des intégrations SaaS sécurisées

Comme nous l'avons souligné dans la section sur les défis, des intégrations médiocres peuvent menacer la sécurité SaaS. La chose évidente à faire est donc de s'assurer qu'elles sont correctement configurées, par exemple en validant les entrées. Cela permet de confirmer que les tentatives de connexion sont autorisées et que les demandes d'accès proviennent d'une source réelle.

Découverte et surveillance d'applications pour les risques cachés

Le dernier point de notre liste des meilleures pratiques de sécurité SaaS est la surveillance de votre trafic pour détecter les tentatives de connexion d'applications et évaluer leur fiabilité. Le suivi de ces informations vous permet de découvrir des risques dont vous n'auriez pas eu connaissance autrement. En fait, une surveillance constante avec une évaluation régulière des risques est l'une des meilleures choses que l'on puisse faire pour sa plateforme SaaS.

| Pratique | Type de menace isolée |

|---|---|

| Surveillance constante | Attaques externes |

| Intégrations sécurisées | Connexions API à faible sécurité |

| Gestion des accès et des identités | Accès non autorisé, hameçonnage, fuites d'identifiants |

| Utilisation de l'IA | Comportement augmentant les risques, accès externe inaperçu |

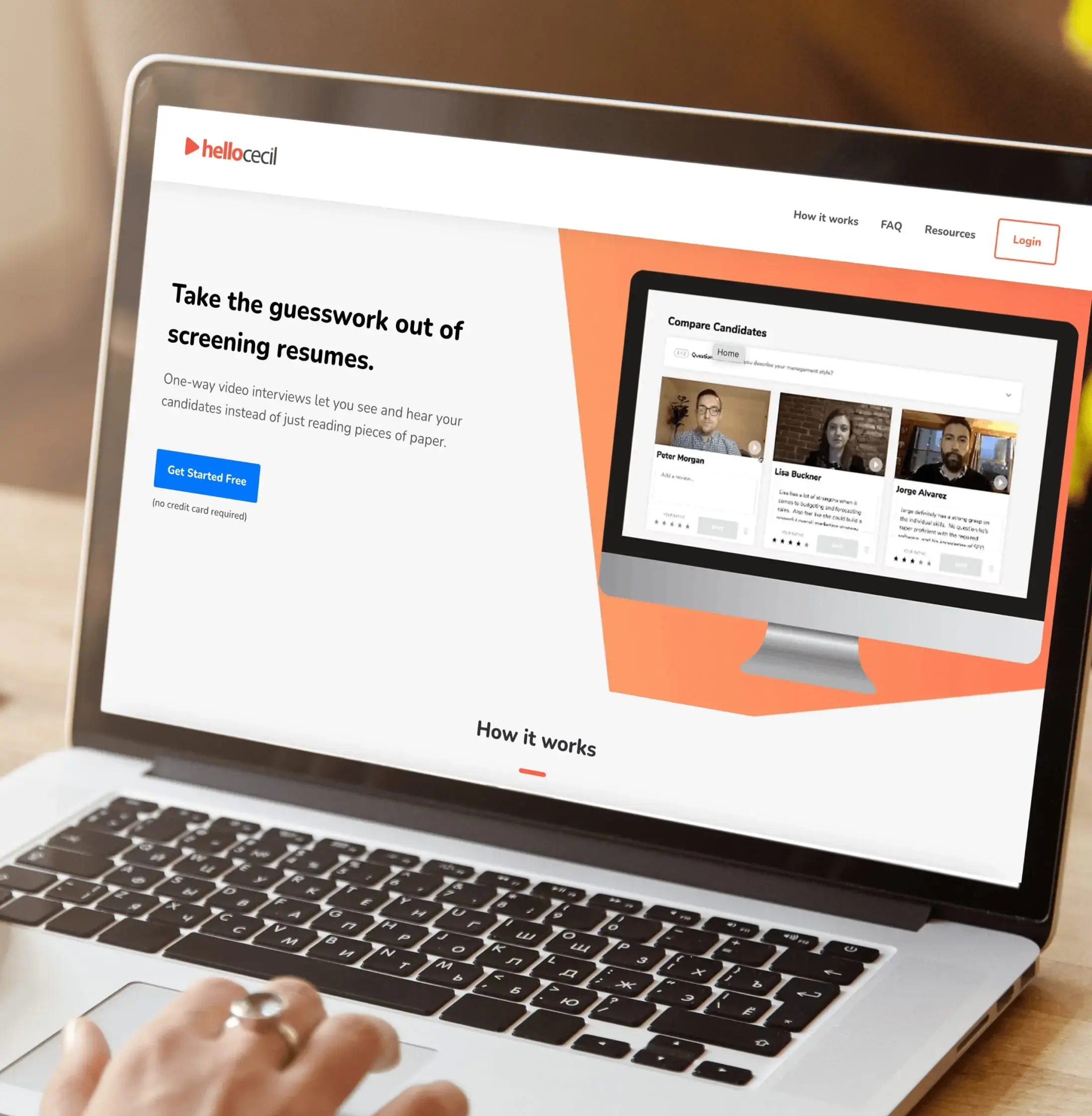

Protégez votre SaaS contre les cybermenaces avec Jetbase

Comme vous pouvez le constater, il existe de nombreuses menaces pour la sécurité SaaS, mais aussi de nombreuses façons de l'améliorer pour votre entreprise. Si vous voulez vous assurer que vos données sont en sécurité pour 2025 et pour l'avenir, faites appel à une équipe de professionnels comme JetBase.

Notre vaste expérience avec les plateformes SaaS, y compris les produits de cybersécurité, nous positionne pour créer des solutions personnalisées et sécurisées et améliorer les systèmes existants. L'équipe met l'accent sur la sécurité et la qualité pour chaque projet que nous entreprenons, et le vôtre peut être le prochain. Si vous êtes prêt à adopter les meilleures pratiques de sécurité SaaS, envoyez-nous un message.