Alors que les solutions cloud transforment le secteur médical, elles apportent de nouveaux défis. Parmi eux, la sécurité du cloud dans le domaine de la santé est une préoccupation majeure. Les hôpitaux traitent des données extrêmement sensibles et sont soumis à de nombreuses réglementations, ce qui en fait un enjeu pressant. Heureusement, le cloud computing offre de nombreuses façons de sécuriser votre environnement.

Aujourd'hui, nous examinerons de près toutes les méthodes optimales pour protéger vos informations des regards indiscrets. Notre guide abordera également la conformité et vous aidera à trouver la meilleure équipe pour cette tâche.

Qu'est-ce que la sécurité du cloud dans le domaine de la santé ?

Il s'agit d'une sélection de processus et de pratiques qu'une entreprise doit établir pour protéger son stockage cloud et ses informations internes. Cet ensemble variera pour chaque institution, en fonction de ses propres besoins et de son infrastructure existante. Cependant, ce que toutes les solutions de sécurité cloud en santé ont en commun, c'est leur objectif et certaines des méthodes traditionnelles pour l'atteindre.

Bien que nous les abordions plus en détail ci-dessous, il est juste de dire que des éléments tels que le chiffrement, la gestion des accès et les audits de sécurité sont essentiels. Ils unifient la sécurité du cloud dans l'ensemble du secteur de la santé et les problèmes spécifiques qu'elle aborde.

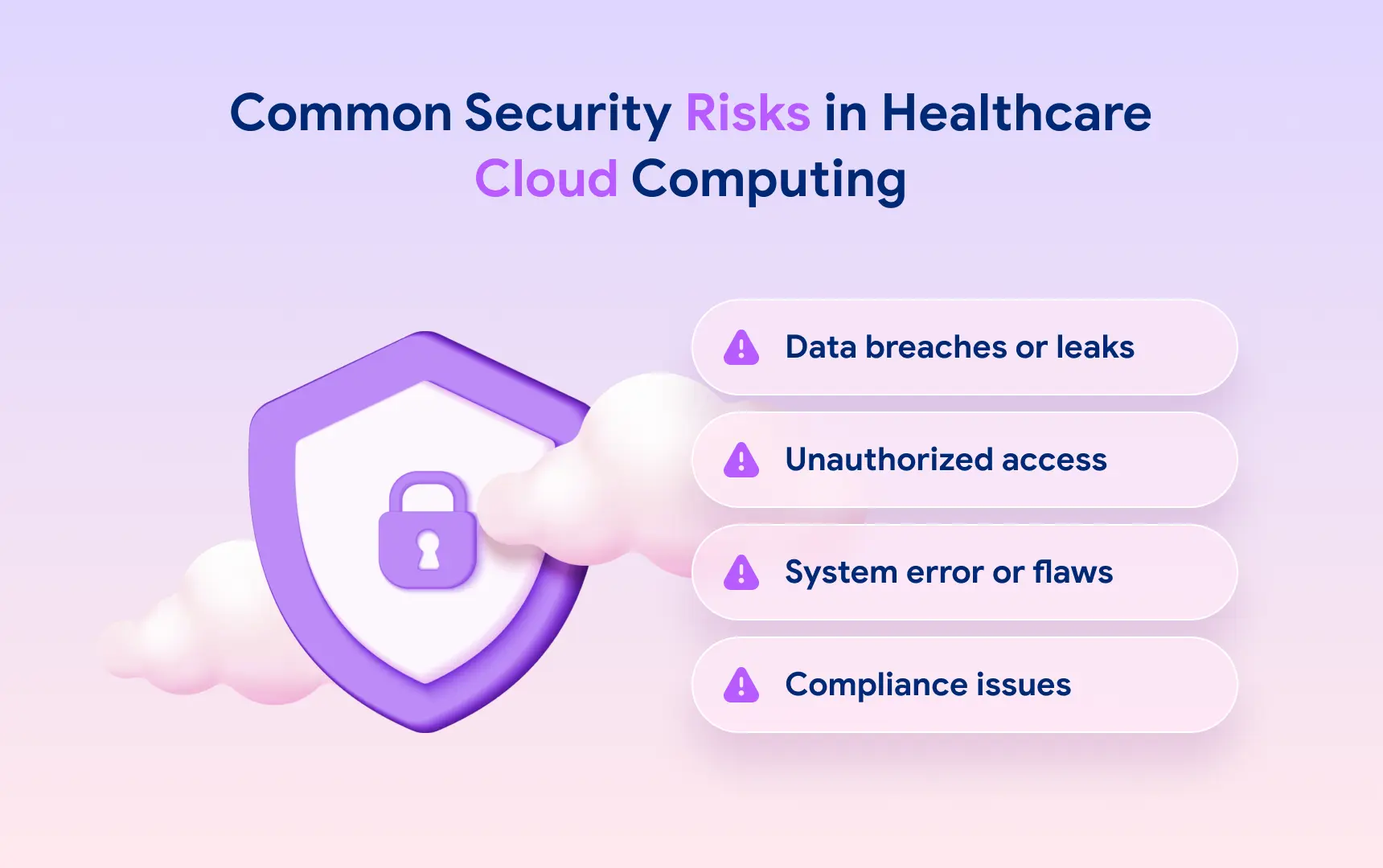

Risques de sécurité courants dans le cloud computing de la santé

Les risques de sécurité du cloud en santé sont courants dans toutes les régions et institutions. Il existe quatre points essentiels que tous cherchent à aborder, à savoir :

- Violations ou fuites de données ;

- Accès non autorisé ;

- Erreurs ou failles du système ;

- Problèmes de conformité.

Bien qu'ils puissent présenter de nombreuses variantes et des vecteurs spécifiques aux hôpitaux, les pratiques de sécurité les abordent spécifiquement. Ce sont les principaux défis urgents à relever, car une institution risque des amendes, des atteintes à la vie privée et une fermeture potentielle autrement.

Violations de données

Quel que soit le secteur, il est difficile de sous-estimer à quel point une violation de données peut être dévastatrice. Mais elle est particulièrement dangereuse pour une entreprise de santé. Des millions de personnes sont affectées par une seule, et de telles violations sont malheureusement trop courantes. C'est pourquoi il est vital de prendre au sérieux la sécurité du cloud dans le domaine de la santé, à moins que vous ne vouliez risquer d'énormes amendes et d'abuser de la confiance de millions de patients.

Pour être précis, les violations ne sont considérées comme telles que lorsqu'elles résultent d'attaquants externes piratant vos systèmes. Elles ne sont pas la conséquence de la négligence d'employés malhonnêtes, mais plutôt d'une conséquence de mesures de protection insuffisantes. Heureusement, vous pouvez les prévenir grâce à une approche diligente de la sécurité du cloud en santé.

Accès non autorisé

Même sans la menace d'attaquants externes, la protection de vos systèmes de l'intérieur est vitale. Le contrôle de l'accès aux données des patients, aux informations d'inventaire et aux outils de gestion des médecins est primordial. Cela vous permet de protéger les données sensibles, de prévenir le détournement de fonds et la fraude, et d'éviter toute confusion.

Tous les cas d'accès non autorisé ne proviennent pas d'une intention malveillante. Certains médecins, en particulier ceux qui ne sont pas familiers avec la technologie, peuvent accidentellement accéder à des bases de données et des panneaux qui ne leur sont pas destinés. Prévenir cela relève du renforcement de la sécurité du cloud dans le domaine de la santé et de la formation du personnel. Il est également important d'effectuer des tests d'assurance qualité (QA) approfondis sur vos systèmes pour s'assurer qu'un comportement utilisateur imprévisible ne mène pas à un accès non autorisé.

Mauvaise configuration du système

Un autre aspect qui souligne l'importance de l'assurance qualité dans la sécurité du cloud en santé est les problèmes qu'une seule erreur peut causer. Si vous configurez mal votre système, vous risquez de perturber les plannings, de perdre l'accès à des informations vitales ou de mal attribuer des diagnostics. C'est pourquoi travailler avec une équipe professionnelle pour la configuration de votre cloud est essentiel.

Ne pas vérifier que toute votre configuration est correcte ou laisser des données sans sauvegarde est une grave erreur. C'en est aussi une qui est assez facile à corriger. En externalisant le travail technique et l'architecture à un partenaire fiable, vous pouvez obtenir un système 100% correct, avec des accords de non-divulgation (NDA) protégeant toute information confidentielle.

Problèmes de conformité et de réglementation

Le secteur de la santé est soumis à de nombreuses réglementations, qui varient en fonction de la région et du sous-domaine. Comme c'est souvent le cas, la navigation dans ces questions bureaucratiques peut être délicate, surtout lorsque la technologie entre en jeu. Il est parfois préférable de demander une consultation juridique pour s'assurer que votre système est entièrement conforme aux réglementations pertinentes.

Idéalement, bien sûr, votre équipe d'ingénieurs s'occuperait d'une grande partie de cela, car elle devrait, espérons-le, être parfaitement familiarisée avec les exigences légales. C'est là que l'expérience montre sa réelle valeur, car une équipe expérimentée connaîtra tous les petits détails qui comptent pour la conformité. Sans oublier, bien sûr, la compétence réelle pour élaborer de bonnes solutions.

Bien que les violations de données, les accès non autorisés, les erreurs système et la conformité soient des préoccupations critiques, d'autres risques nécessitent également une attention particulière.

API non sécurisées

Les interfaces de programmation d'applications (API) sont utilisées pour connecter différents systèmes et applications, mais des API non sécurisées peuvent créer des vulnérabilités. Des API mal conçues ou mal configurées exposent les données, en particulier dans les environnements cloud où plusieurs systèmes communiquent.

Dans le domaine de la santé, où les systèmes échangent souvent des informations sensibles sur les patients, une API non sécurisée pourrait entraîner une exposition involontaire de données ou des attaques malveilluses.

Conseil d'atténuation des risques :

- Utilisez des passerelles API et mettez en œuvre des protocoles de sécurité stricts tels qu'OAuth 2.0 pour protéger la communication entre les applications cloud.

Manque de gouvernance des données

Un manque de politiques claires de gouvernance des données peut entraîner une mauvaise gestion des données ou les laisser non protégées dans le cloud. Dans le domaine de la santé, cela pourrait signifier que les dossiers des patients ne sont pas correctement catégorisés, stockés ou gérés, laissant des lacunes en matière de sécurité.

Sans une gouvernance appropriée, il est difficile de savoir qui a accès à quelles données et comment ces données sont utilisées ou partagées.

Conseil d'atténuation des risques :

- Mettez en œuvre des politiques de classification et d'étiquetage des données, en veillant à ce que les informations sensibles du secteur de la santé soient correctement identifiées et contrôlées au sein de votre infrastructure cloud.

Menaces internes

Les menaces internes, telles que les employés ou les sous-traitants mécontents, posent des risques importants pour la sécurité du cloud. Ces personnes peuvent avoir un accès légitime aux systèmes et aux données sensibles, mais elles peuvent abuser de cet accès pour causer des dommages.

Dans le domaine de la santé, les menaces internes peuvent entraîner une falsification ou un vol délibéré de données, étant donné la valeur des données de santé sur le marché noir.

Conseil d'atténuation des risques :

- Effectuez une surveillance régulière du comportement des utilisateurs et appliquez des politiques d'accès au moindre privilège pour limiter la portée des menaces internes.

Mauvaise configuration du cloud

Les mauvaises configurations du cloud, telles que laisser des compartiments de stockage cloud accessibles au public ou utiliser des paramètres de sécurité faibles, sont une cause fréquente de vulnérabilités de sécurité dans le secteur de la santé.

Ces erreurs peuvent exposer des données sensibles sur les patients ou ouvrir la porte à des attaquants qui exploitent des configurations faibles pour accéder aux systèmes cloud.

Conseil d'atténuation des risques :

- Auditez régulièrement les configurations cloud à l'aide d'outils automatisés comme AWS Config ou Azure Security Center pour vous assurer que tous les paramètres respectent les meilleures pratiques de sécurité.

Comment démarrer avec la sécurité du cloud dans le domaine de la santé

En tant que société de développement de logiciels qui développe des produits pour l'industrie de la santé, nous avons constaté à quel point il est crucial de bâtir une base solide en matière de sécurité du cloud en santé. La transition vers une infrastructure basée sur le cloud offre des avantages inégalés, de l'évolutivité à l'efficacité des coûts, mais elle présente également des risques importants si elle n'est pas gérée correctement. Voici comment commencer.

Étape 1 : Comprendre le paysage réglementaire

Avant de vous lancer dans des implémentations techniques, vous devez bien comprendre les exigences réglementaires qui régissent les données de santé. Par exemple, la loi HIPAA aux États-Unis impose des garanties strictes pour la confidentialité et la sécurité des Informations de Santé Protégées (PHI).

Dans l'UE, le RGPD réglemente la manière dont les données des patients sont traitées et partagées. Ces réglementations ont un impact non seulement sur la conception de vos logiciels, mais aussi sur les fournisseurs de cloud que vous choisissez. Optez pour des services cloud conformes à la HIPAA et ayant des accords d'association commerciale (BAA) en place. AWS, par exemple, propose des services éligibles à la HIPAA, vous garantissant de respecter les normes réglementaires sans effort de développement supplémentaire.

Avantages :

- La conformité réglementaire réduit le risque de sanctions légales.

- Améliore la confiance des patients, car les données sont gérées de manière sécurisée et conforme.

Conseils :

- Consultez des experts juridiques spécialisés dans le secteur de la santé pour comprendre pleinement les exigences de conformité pour différentes régions.

- Choisissez des fournisseurs de cloud avec une conformité intégrée (par exemple, AWS ou Azure avec des outils de conformité HIPAA et RGPD).

- Utilisez les modèles et guides fournis par les plateformes cloud pour rationaliser votre processus de conformité réglementaire.

Étape 2 : Mettre en œuvre des stratégies de chiffrement, de surveillance et de sauvegarde des données

Le chiffrement est le fondement de la sécurité du cloud en santé. De nombreuses entreprises recommandent d'utiliser le chiffrement AES-256 pour les données au repos et le TLS (Transport Layer Security) pour les données en transit, qui sont tous deux des normes industrielles.

Des outils de surveillance comme CloudTrail (AWS) ou Azure Monitor peuvent fournir un suivi en temps réel de l'accès et du mouvement des données, alertant votre équipe de toute anomalie. L'implémentation de stratégies de sauvegarde robustes est tout aussi importante.

Par exemple, dans une organisation de santé avec laquelle nous avons travaillé, nous avons utilisé AWS S3 avec versioning et réplication inter-régions pour garantir que les sauvegardes de données étaient toujours disponibles, même en cas de défaillance du système local.

Avantages :

- Le chiffrement minimise le risque de violations de données.

- La surveillance en temps réel permet une détection plus rapide des accès non autorisés.

- Les sauvegardes garantissent la récupération des données en cas de défaillance du système ou de catastrophe.

Conseils :

- Automatisez le chiffrement pour vous assurer que toutes les nouvelles données sont chiffrées par défaut.

- Définissez des alertes pour tout modèle d'accès aux données anormal à l'aide d'outils comme AWS CloudTrail ou Azure Monitor.

- Testez régulièrement vos sauvegardes pour vous assurer que votre processus de récupération fonctionne dans des scénarios réels.

- Utilisez des sauvegardes inter-régions pour garantir la redondance des données, en particulier en cas de catastrophes naturelles.

Étape 3 : Développer une stratégie complète de gestion des identités et des accès (IAM)

L'IAM est essentiel pour gérer qui a accès à quoi. Nous conseillons d'utiliser des contrôles d'accès basés sur les rôles (RBAC) pour limiter l'étendue de l'accès pour chaque employé.

Par exemple, un radiologue pourrait avoir besoin d'accéder aux images des patients, mais pas aux informations de facturation. Des outils IAM comme AWS IAM ou Azure AD peuvent vous aider à configurer des autorisations granulaires, et des fonctionnalités comme l'authentification multifacteur (MFA) offrent une couche de sécurité supplémentaire.

De plus, vous pouvez automatiser les flux de travail pour révoquer automatiquement l'accès lorsqu'un employé quitte l'entreprise ou change de rôle, minimisant ainsi les lacunes de sécurité potentielles.

Avantages :

- Réduit le risque d'accès non autorisé aux données sensibles.

- L'accès basé sur les rôles garantit que les employés n'accèdent qu'aux informations dont ils ont besoin, améliorant l'efficacité et la sécurité.

Conseils :

- Appliquez l'authentification multifacteur (MFA) pour toutes les connexions utilisateurs afin d'améliorer la sécurité.

- Créez des rôles granulaires — les médecins, les infirmières et le personnel administratif devraient tous avoir des niveaux d'accès différents.

- Définissez des délais d'expiration de session pour empêcher les utilisateurs non autorisés de prendre le contrôle de sessions actives lorsque le personnel quitte ses postes de travail.

- Auditez régulièrement les autorisations des utilisateurs pour vous assurer qu'aucun employé n'a plus d'accès que nécessaire.

Étape 4 : Utiliser des audits réguliers

L'audit est souvent négligé, mais c'est une étape critique dans la sécurité du cloud en santé. Des audits réguliers — internes et externes — peuvent vous aider à déceler les vulnérabilités tôt.

Par exemple, vous pouvez utiliser des services comme AWS Inspector ou Azure Security Center pour automatiser les analyses de vulnérabilités. Nous avons travaillé avec des organisations de santé qui planifient des tests d'intrusion externes tous les six mois pour mettre leurs systèmes à l'épreuve.

Imaginez que le système ait manqué un compartiment S3 mal configuré, ce qui aurait pu entraîner une violation de données. L'identification précoce de ce problème peut épargner à l'entreprise une catastrophe potentielle.

Avantages :

- Les audits identifient les lacunes de sécurité avant qu'elles ne deviennent des violations.

- Les audits externes offrent une perspective objective, repérant souvent les problèmes que les équipes internes pourraient manquer.

Conseils :

- Planifiez des analyses de vulnérabilités automatisées à l'aide d'AWS Inspector, Azure Security Center ou d'outils similaires.

- Prévoyez des audits internes et externes pour couvrir différents aspects de votre système. Les audits internes vérifient si les politiques sont suivies, tandis que les audits externes testent la sécurité globale.

- Menez des audits surprises pour simuler des attaques réelles et identifier les domaines à améliorer.

- Incluez des vérifications de conformité lors des audits pour vous assurer que votre système respecte toujours les normes réglementaires.

Étape 5 : Mener une formation continue du personnel

L'erreur humaine est l'un des plus grands risques de sécurité dans tout système. Une formation régulière garantit que votre personnel comprend et respecte les protocoles de sécurité.

Par exemple, les attaques de phishing sont courantes dans le secteur de la santé, et un simple clic sur un e-mail malveillant peut compromettre un système entier. La formation doit également couvrir la manière d'accéder en toute sécurité aux données des patients à distance, surtout à l'ère de la télémédecine.

Avantages :

- Réduit la probabilité d'une erreur humaine entraînant une violation de sécurité.

- Garantit que le personnel est informé des dernières menaces de sécurité et des meilleures pratiques.

Conseils :

- Incluez une formation spécifique aux rôles afin que chaque équipe connaisse les risques de sécurité uniques auxquels elle est confrontée.

- Effectuez des simulations de phishing pour tester la capacité des employés à reconnaître les courriels frauduleux.

- Offrez des cours de recyclage chaque trimestre ou après les mises à jour majeures du système pour tenir tout le monde informé des nouvelles fonctionnalités de sécurité.

- Intégrez la gamification pour rendre la formation sur la sécurité plus engageante et efficace.

Étape 6 : Envisager la détection des menaces alimentée par l'IA et l'architecture Zero Trust

Pour renforcer la sécurité du cloud en santé, envisagez d'intégrer des outils de détection des menaces alimentés par l'IA comme AWS GuardDuty ou Azure Security Center. Ces outils utilisent l'apprentissage automatique pour analyser les données et détecter des modèles qui pourraient signaler une menace de sécurité, comme des tentatives de connexion inhabituelles.

De plus, une architecture Zero Trust (ZTA) garantit qu'aucune entité (qu'elle soit à l'intérieur ou à l'extérieur du réseau) n'est fiable par défaut. Chaque demande d'accès doit être vérifiée avant d'être accordée.

Avantages :

- L'IA réduit le temps nécessaire pour détecter et répondre aux menaces potentielles.

- Le Zero Trust garantit que même si un utilisateur a accès au réseau, chaque action est examinée, minimisant les menaces internes.

Conseils :

- Tirez parti des outils de détection des menaces basés sur l'IA comme AWS GuardDuty, qui analyse les modèles de trafic et signale les activités suspectes en temps réel.

- Commencez modestement avec l'architecture Zero Trust, en l'implémentant d'abord pour les ensembles de données les plus critiques.

- Intégrez les outils d'IA à votre infrastructure de sécurité existante pour améliorer l'efficacité sans refondre complètement votre système.

- Surveillez et ajustez le système en permanence — les systèmes basés sur l'IA deviennent plus intelligents avec le temps, mais nécessitent une supervision humaine pour optimiser les résultats.

En suivant ces étapes, les organisations de santé peuvent développer une stratégie robuste de sécurité du cloud qui protège les données sensibles, respecte les réglementations et minimise les risques de cyberattaques.

![Développement de logiciels cloud [AWS].webp](/static/Cloud_Software_Development_AWS_a351611d38.webp)

Technologies de sécurité avancées dans le domaine de la santé

Les technologies de sécurité avancées sont essentielles pour protéger les données sensibles du secteur de la santé et assurer la conformité aux réglementations strictes.

Parmi les solutions les plus innovantes figure l'intelligence artificielle (IA), qui peut analyser de vastes ensembles de données en temps réel pour détecter et atténuer les menaces plus rapidement que les méthodes traditionnelles.

La technologie blockchain est de plus en plus utilisée pour créer des systèmes infalsifiables de partage et de stockage sécurisé des dossiers médicaux.

Les technologies de chiffrement ont également évolué, offrant désormais des algorithmes plus puissants et des niveaux de protection plus élevés pour les données au repos et en transit.

L'authentification biométrique, telle que la reconnaissance des empreintes digitales ou faciales, offre une couche de sécurité supplémentaire pour accéder aux systèmes de santé sensibles.

Enfin, les architectures Secure Access Service Edge (SASE) gagnent en popularité pour consolider la sécurité et la mise en réseau en un seul service basé sur le cloud, simplifiant ainsi la gestion et la protection des infrastructures de santé complexes.

| Technologie | Description | Avantages |

|---|---|---|

| Détection des menaces alimentée par l'IA | Utilise des algorithmes d'apprentissage automatique pour détecter les violations de sécurité | Identification et atténuation des menaces plus rapides |

| Blockchain | Crée un registre décentralisé et infalsifiable pour les données | Améliore l'intégrité et la sécurité des données pour les dossiers médicaux |

| Chiffrement avancé | Fournit des algorithmes plus puissants pour la protection des données | Améliore la sécurité des données au repos et en transit |

| Authentification biométrique | Vérifie l'identité à l'aide de données d'empreintes digitales, faciales ou rétiniennes | Ajoute une couche supplémentaire de contrôle d'accès |

| Architecture SASE | Combine les fonctions réseau et de sécurité en un service basé sur le cloud | Simplifie la gestion de la sécurité pour les infrastructures de santé |

Facteurs liés au coût de la sécurité du cloud dans le secteur de la santé

Lors de la planification de la sécurité pour un produit de santé dans le cloud, le coût est souvent un problème important. Initialement, la mise en place d'une sécurité robuste peut coûter plus cher, mais ne pas le faire peut entraîner des dangers bien plus grands, tels que des violations et des pénalités. Voici quelques conseils pour examiner le budget d'un point de vue stratégique.

Composantes de coût principales

Outre l'hébergement cloud, votre budget de sécurité doit inclure d'autres domaines. Les catégories clés comprennent :

- L'utilisation d'AWS, Azure ou GCP pour les services éligibles HIPAA peut être plus coûteuse, mais ils sont assortis de fonctionnalités de sécurité supplémentaires.

- Outils tiers — Chiffrement, scanners de vulnérabilités et plateformes SIEM telles que Datadog ou Splunk.

- Respect des règles et support juridique — y compris l'expérience RGPD et HIPAA, les audits externes et les outils appropriés pour la documentation.

- Personnel — Formation du personnel ou nomination de personnel de sécurité dédié.

Stratégies d'économie

Il existe des moyens de maintenir la sécurité de votre entreprise sans affecter votre budget.

- CloudTrail, IAM et GuardDuty permettent de gérer la sécurité sans avoir à ajouter d'outils externes.

- Adoptez l'infrastructure en tant que code (IaC) et la conformité en tant que code pour garantir que la sécurité est configurée de manière fiable et pour économiser de l'argent au fil du temps.

- Travailler avec une entreprise de confiance peut garantir que votre infrastructure est construite correctement et suit les directives HIPAA dès le premier jour.

Pourquoi cela est rentable

Si vous commencez à utiliser la sécurité du cloud dès le début, vous pouvez éviter :

- Les dépenses de récupération de données peuvent atteindre plus d'un million de dollars en cas de violations de données de santé.

- Les sanctions réglementaires.

- La perte de confiance des patients.

Nous avons aidé une clinique en Europe à réduire ses dépenses continues de sécurité du cloud de 27 % en utilisant une surveillance automatique, des outils gratuits et une architecture intelligente.

Besoin d'aide pour la sécurité du cloud dans les produits de santé ?

Nous vous avons présenté les problèmes qui existent en matière de sécurité du cloud dans le secteur de la santé et nous avons expliqué comment les aborder de manière structurée. En suivant ces conseils, vous devriez disposer d'un système étanche qui offre aux patients la meilleure gestion et les meilleurs soins hospitaliers. Cependant, la construction d'un tel système est un défi technique qui exige des années d'expérience.

Heureusement, vous êtes déjà ici avec JetBase, une entreprise avec plus d'une décennie de savoir-faire technique. Nous avons créé des applications mobiles avec des intégrations IoT médicales, des solutions de télémédecine et des logiciels de cybersécurité spécialisés. Notre expertise en sécurité du cloud dans le domaine de la santé est inégalée, et vous pouvez le vérifier par vous-même. Il suffit de nous contacter, et commençons votre projet ensemble.

FAQ sur la sécurité du cloud en santé

Avant de terminer, abordons quelques questions courantes que les gens se posent sur la sécurité du cloud en santé.