Da sich die Gesundheitsbranche rasant in die digitale Welt bewegt, war die Notwendigkeit, sensible Gesundheitsinformationen zu sichern, noch nie so entscheidend. In den USA legt der Health Insurance Portability and Accountability Act (HIPAA), der 1996 erlassen wurde, strenge Standards fest, um den Datenschutz und die Sicherheit von Patientendaten zu gewährleisten.

Mit der zunehmenden Nutzung elektronischer Gesundheitsakten (EHRs) ist die HIPAA-Konformität wichtiger denn je. Die Einhaltung der Vorschriften schafft nicht nur Vertrauen, sondern schützt Organisationen auch vor schweren Strafen. Dieser Artikel beleuchtet praktische Schritte zur Erreichung der HIPAA-Konformität, mit einem Fokus auf AWS als sichere und skalierbare Lösung für Anwendungen im Gesundheitswesen.

Patientendaten schützen: Eine kritische Priorität

Die Patientenversorgung steht bei Gesundheitsorganisationen vielleicht im Vordergrund, doch der Schutz von Patientendaten ist ebenso entscheidend. Bei JetBase verarbeiten wir große Mengen persönlicher Gesundheitsdaten, und deren Schutz bleibt bei jedem unserer Projekte oberste Priorität. Gemäß HIPAA werden diese sensiblen Informationen als Geschützte Gesundheitsinformationen (PHI) bezeichnet, was alle Daten umfasst, die zur Identifizierung eines Patienten verwendet werden können.

HIPAA nennt 18 spezifische Identifikatoren, die unter PHI fallen. Diese Identifikatoren umfassen traditionelle Informationen wie medizinische Aufzeichnungen und Laborergebnisse. Angesichts der sich entwickelnden Natur digitaler Gesundheitsdaten setzen sich Experten jedoch dafür ein, neuere Kategorien – wie Social-Media-Aktivitäten und den LGBTQ+-Status – in moderne Datenschutzstandards aufzunehmen.

Beispiele für PHI gemäß HIPAA-Vorschriften:

- Name

- Adresse (bis auf Straßenebene)

- Datumsangaben zur Person (Geburtsdaten, Aufnahmen, Entlassungen, Sterbedaten)

- Telefonnummern

- E-Mail-Adressen

- Sozialversicherungsnummern

- Patientenaktennummern

- Versicherungsnummern von Begünstigten

- Gerätekennungen und Seriennummern

- IP-Adressen

- Biometrische Daten (Fingerabdrücke, Stimmabdrücke)

- Ganzgesichtsfotos

- Eindeutige Identifikationsnummern oder Merkmale

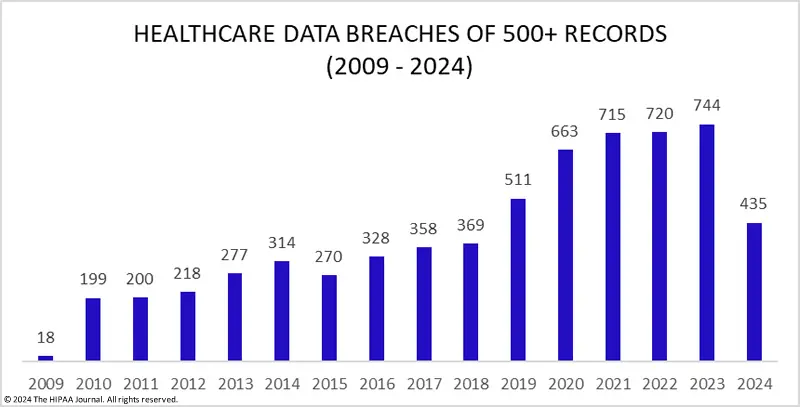

Die wachsende Bedrohung durch Datenlecks

Trotz der klaren HIPAA-Standards zum Schutz von PHI sind Gesundheitsorganisationen weiterhin dem Risiko von Datenlecks ausgesetzt, oft aufgrund der Nichteinhaltung dieser Vorschriften. Seit 2009 haben mehrere hochkarätige Lecks sensible Patienteninformationen offengelegt und zu erheblichen Konsequenzen geführt.

Die häufigsten HIPAA-Verstöße, die zu Datenlecks führen, sind:

- Unbefugter Zugriff auf Gesundheitsakten

- Versäumnis, eine unternehmensweite Risikoanalyse durchzuführen

- Schlechte Risikomanagementpraktiken

- Verzögerungen beim Zugang von Patienten zu ihren Gesundheitsakten

- Fehlen eines HIPAA-konformen Business Associate Agreements (BAA)

- Unzureichende Zugriffskontrollen für ePHI

- Versäumnis, Daten zu verschlüsseln oder gleichwertige Schutzmaßnahmen anzuwenden

- Verzögerte Benachrichtigungen bei Datenlecks (Überschreitung der 60-Tage-Frist)

- Unbefugte Offenlegung von PHI

- Unsachgemäße Entsorgung von PHI

Konsequenzen von HIPAA-Verstößen

HIPAA-Verstöße haben schwerwiegende Folgen. Bußgelder können je nach Schwere und Ausmaß des Verstoßes von Tausenden bis zu Milliarden von Dollar reichen. Das Office for Civil Rights (OCR) des Department of Health and Human Services ist für die Verhängung von Strafen zuständig, doch in einigen Fällen führen Verstöße zu technischer Unterstützung oder Korrekturmaßnahmen.

Im Jahr 2022 wurde beispielsweise die Oklahoma State University – Center for Health Sciences mit 875.000 US-Dollar belegt, weil sie es versäumt hatte, eine Risikoanalyse durchzuführen, Sicherheitsvorfälle zu melden und ordnungsgemäße Benachrichtigungen über Datenlecks herauszugeben. Dies betraf 279.865 Personen. In einem anderen Fall im Jahr 2024 wurde das Montefiore Medical Center mit 4.750.000 US-Dollar belegt, weil es keine umfassende Risikoanalyse durchgeführt und die Überwachung von Systemen, die ePHI enthalten, vernachlässigt hatte.

Darüber hinaus wird die Kaiser Foundation Health Plan Inc. derzeit untersucht, weil sie die Daten von 13,4 Millionen Personen über Tracking-Technologien auf ihren Websites und Apps an Dritte (wie Microsoft und Google) weitergegeben hat. Dies droht, das bislang größte Datenleck im Gesundheitswesen zu werden.

Risiken mindern und Konformität sicherstellen

Gesundheitsorganisationen müssen proaktive Maßnahmen ergreifen, um HIPAA-Verstöße zu vermeiden und die Sicherheit von Patientendaten zu gewährleisten. Durch ständige Wachsamkeit können Gesundheitsorganisationen kostspielige Datenlecks vermeiden und gleichzeitig das Vertrauen der Patienten erhalten.

Maßnahmen zur Vermeidung von HIPAA-Verstößen:

| Regelmäßige Risikobewertungen sind unerlässlich, um potenzielle Schwachstellen zu identifizieren. | Die Implementierung starker Verschlüsselungsprotokolle für alle ePHI, sowohl während der Übertragung als auch im Ruhezustand, ist gleichermaßen entscheidend. | Der Zugriff auf PHI basierend auf den Arbeitsaufgaben einzuschränken und fortlaufende Mitarbeiterschulungen zur HIPAA-Konformität durchzuführen, sind grundlegende Praktiken. | Führen Sie regelmäßige Audits durch, um sicherzustellen, dass alle Systeme dem Sicherheitsrahmen von HIPAA entsprechen. |

Wichtige Strategien zum Schutz von Patientendaten und zur Sicherstellung der HIPAA-Konformität

Cloud-Lösungen wie AWS bieten Gesundheitsorganisationen die Flexibilität, Skalierbarkeit und Sicherheit, die zur Einhaltung der HIPAA-Anforderungen erforderlich sind. AWS arbeitet nach einem Modell der geteilten Verantwortung, bei dem AWS die sichere Infrastruktur bereitstellt, während die Kunden für die sichere Konfiguration und Verwaltung der Dienste verantwortlich sind. Durch die Nutzung von AWS können Gesundheitsorganisationen sichere und konforme Gesundheitsanwendungen effizient aufbauen.

HIPAA-Konformitäts-Checkliste zum Schutz persönlicher Gesundheitsinformationen:

- Mitarbeiter im Gesundheitswesen schulen

Bieten Sie regelmäßige Schulungen zu HIPAA-Vorschriften und der Bedeutung des Schutzes von PHI an. - Zugriff auf Daten und Anwendungen einschränken

Beschränken Sie den Zugriff auf PHI nur auf autorisierte Personen, die diese zur Erfüllung ihrer Aufgaben benötigen. - Kontrollen zur Datennutzung implementieren

Legen Sie klare Richtlinien für die Nutzung, Weitergabe und Übertragung von PHI fest. - Systemaktivitäten protokollieren und überwachen

Führen Sie detaillierte Aufzeichnungen darüber, wer auf PHI zugreift, und überprüfen Sie diese Protokolle regelmäßig auf verdächtige Aktivitäten. - Sensible Daten verschlüsseln

Verwenden Sie Verschlüsselung zum Schutz von PHI, sowohl bei der Speicherung als auch bei der Übertragung. - Mobile Geräte sichern

Stellen Sie sicher, dass mobile Geräte, die zum Zugriff auf oder zur Speicherung von PHI verwendet werden, ordnungsgemäß gesichert sind, z. B. durch Verschlüsselung und Fernlöschfunktionen. - Risiken von verbundenen Geräten mindern

Schützen Sie netzwerkfähige Geräte, wie medizinische Geräte, vor unbefugtem Zugriff. - Regelmäßige Risikobewertungen durchführen

Führen Sie routinemäßige Bewertungen durch, um Schwachstellen in Ihren Systemen und Prozessen zu identifizieren und zu beheben. - Externe Datensicherung nutzen

Sichern Sie PHI-Daten regelmäßig und speichern Sie diese sicher extern, um die Wiederherstellung im Falle eines Datenverlusts zu gewährleisten. - Compliance von Geschäftspartnern bewerten

Stellen Sie sicher, dass alle Drittpartner HIPAA-konform sind und Business Associate Agreements unterzeichnet haben.

Die Einhaltung dieser Checkliste ist entscheidend, um sowohl die Einhaltung gesetzlicher Vorschriften als auch das Vertrauen der Patienten in die Sicherheit ihrer persönlichen Gesundheitsdaten zu gewährleisten.

AWS und sein Modell der geteilten Verantwortung für die HIPAA-Konformität

AWS ist eine vertrauenswürdige, sichere und skalierbare Cloud-Lösung für Anwendungen im Gesundheitswesen, die eine kostengünstige IT-Infrastruktur bietet, die den HIPAA-Konformitätsanforderungen entspricht. Mit seinem Modell der geteilten Verantwortung ermöglicht AWS Gesundheitsorganisationen den Aufbau von Anwendungen, die geschützte Gesundheitsinformationen (PHI) effektiv schützen. Im Folgenden werden fünf wesentliche Schritte zur Erstellung HIPAA-konformer Anwendungen mit AWS aufgeführt.

1. Werden Sie ein Geschäftspartner (BA)

Im Ökosystem des Gesundheitswesens gehen Covered Entities (wie Kliniken oder Versicherungsgesellschaften) und Drittpartner (z.B. IT-Anbieter oder Entwicklungsteams) gemäß den HIPAA-Vorschriften unterschiedlich mit PHI um. Ein Business Associate Agreement (BAA) ist eine rechtliche Vereinbarung, die die Verantwortlichkeiten jeder Partei bezüglich PHI definiert. Wenn Sie ein Gesundheitsprojekt entwickeln, stellen Sie sicher, dass Sie als Geschäftspartner qualifiziert sind und eine BAA sowohl mit der Covered Entity als auch mit AWS als Ihrem Cloud-Anbieter abgeschlossen haben. Diese Vereinbarung legt Rollen und Pflichten fest, um sicherzustellen, dass alle Parteien die HIPAA-Vorschriften einhalten.

Erfahren Sie hier mehr über BAAs.

2. Verwenden Sie nur HIPAA-fähige AWS-Dienste

AWS bietet eine Liste von HIPAA-fähigen Diensten, die den erforderlichen Sicherheitskontrollen und vertraglichen Anforderungen für den Umgang mit PHI entsprechen. Es ist entscheidend, sich bei der Entwicklung von Gesundheitsanwendungen an diese Dienste zu halten, um die Compliance aufrechtzuerhalten. Obwohl Sie jeden AWS-Dienst in einem HIPAA-ausgewiesenen Konto verwenden können, sollten nur die als HIPAA-fähig gelisteten Dienste zur Verarbeitung, Speicherung oder Übertragung von PHI verwendet werden.

„Wann immer wir Dienste von Drittanbietern in unsere Anwendungen integrieren, stellen wir sicher, dass sie die HIPAA-Berechtigungsstandards erfüllen und dabei Sicherheit und Compliance bei jedem Schritt priorisieren.“

— Shuhrat, Full Stack Developer bei JetBase

Um bezüglich der berechtigten Dienste auf dem Laufenden zu bleiben, ziehen Sie die HIPAA Eligible Services Reference für die neuesten Angebote heran. Diese Dienste wurden dahingehend überprüft, dass sie die HIPAA-Standards für Datenschutz und Sicherheit erfüllen.

3. Verschlüsselung für Daten während der Übertragung und im Ruhezustand aktivieren

Datenverschlüsselung ist eine grundlegende Anforderung für die Sicherung von PHI auf AWS. Stellen Sie sicher, dass alle PHI sowohl während der Übertragung als auch im Ruhezustand verschlüsselt sind. Für ruhende Daten verwenden Sie Dienste wie S3-Bucket-Verschlüsselung, EBS-Volume-Verschlüsselung und RDS-Datenbankverschlüsselung. Für Daten während der Übertragung erzwingen Sie SSL/TLS-Verbindungen, um die Übertragung zu sichern.

AWS bietet Verschlüsselungstools wie AWS Key Management Service (KMS), AWS CloudHSM und AWS Certificate Manager (ACM), um Ihnen bei der Implementierung robuster Verschlüsselungsstrategien zu helfen. Stellen Sie außerdem sicher, dass Sie Geheimnisse und API-Schlüssel sicher verwalten und diese regelmäßig rotieren, um Sicherheitsrisiken zu mindern.

„Wir stellen sicher, dass alle Daten sowohl während der Übertragung als auch im Ruhezustand verschlüsselt sind. Mit AWS ist das unglaublich einfach – nur ein paar Klicks.“

— Shuhrat, Full Stack Developer bei JetBase

4. Regelmäßige Audits und Risikobewertungen durchführen

Die Aufrechterhaltung der HIPAA-Konformität in AWS erfordert fortlaufende Audits, Risikobewertungen und Richtlinienüberprüfungen. Jährliche Bewertungen helfen, Systemschwachstellen zu identifizieren, Lückenanalysen durchzuführen und geeignete Risikominderungsmaßnahmen zu implementieren. Testen Sie diese Kontrollen regelmäßig durch Penetrationstests, Breach-Simulationen und Sicherheitsscans, um deren Wirksamkeit sicherzustellen.

Alle AWS-Dienste, die PHI verarbeiten, sollten routinemäßig geprüft und alle identifizierten Bereitstellungsprobleme umgehend behoben werden. Simulierte Datenlecks können auch dazu beitragen, die Wirksamkeit Ihres Incident-Response-Plans zu bewerten. Tools wie AWS CloudTrail und AWS Trusted Advisor sind von unschätzbarem Wert für die Überwachung der Sicherheit, der Zugriffskontrolle und der Erkennung ungewöhnlicher Aktivitäten.

![Cloud-Softwareentwicklung [AWS].webp](/static/Cloud_Software_Development_AWS_a351611d38.webp)

Zusammenfassend – Wichtige Empfehlungen für HIPAA-Konformität und zuverlässige Patientendaten-Speicherung in Gesundheitsprojekten

Als IT-Anbieter, der sich auf die Entwicklung im Gesundheitswesen spezialisiert hat, wissen wir, dass die Sicherstellung der HIPAA-Konformität und einer zuverlässigen Patientendatenspeicherung nicht nur eine gesetzliche Verpflichtung, sondern ein entscheidender Bestandteil des Patientenvertrauens ist. Die Wahl eines Cloud-Anbieters wie AWS, der HIPAA-konforme Dienste anbietet, ist ein wichtiger Schritt. Ebenso wichtig ist jedoch die Unterzeichnung eines Business Associate Agreements (BAA), das sicherstellt, dass alle am Umgang mit PHI beteiligten Parteien die strengen HIPAA-Standards einhalten.

Wenn Sie Ihre Reise in die Gesundheits-IT antreten, steht Ihnen JetBase mit fachkundiger Beratung zur Seite und stellt Ihre HIPAA-Konformität sicher. Mit unserem fundierten Wissen über digitale Gesundheitslösungen und unserem Engagement für Sicherheit können wir Ihnen helfen, die Komplexität des Patientendatenschutzes zu bewältigen. Kontaktieren Sie uns noch heute für weitere Informationen und eine kostenlose Beratung.

Schützen Sie Ihre Organisation und Ihre Patienten, indem Sie mit Experten zusammenarbeiten, die Sicherheit und Compliance bei jeder Lösung priorisieren. Warten Sie nicht, bis ein Datenleck eintritt – starten Sie noch heute mit JetBase!